Paypal XXE & OOB Vulnerability (2019)

Selamlar. Uzun zamandır blog yazmaya fırsat bulamıyordum , can sıkıntısına kasmış olduğum yerden 3-5 bişey çıkınca

blog bi hava alsın diye girdim bişeyler karalamaya. O kadar uzun zamandır yazmıyorum ki en son yazdığımda 90 kiloymuşum (sayfa titlesinden de belli) şuan 83'üm. Neyse.

O zaman lets go!

Oynat Gelsin :

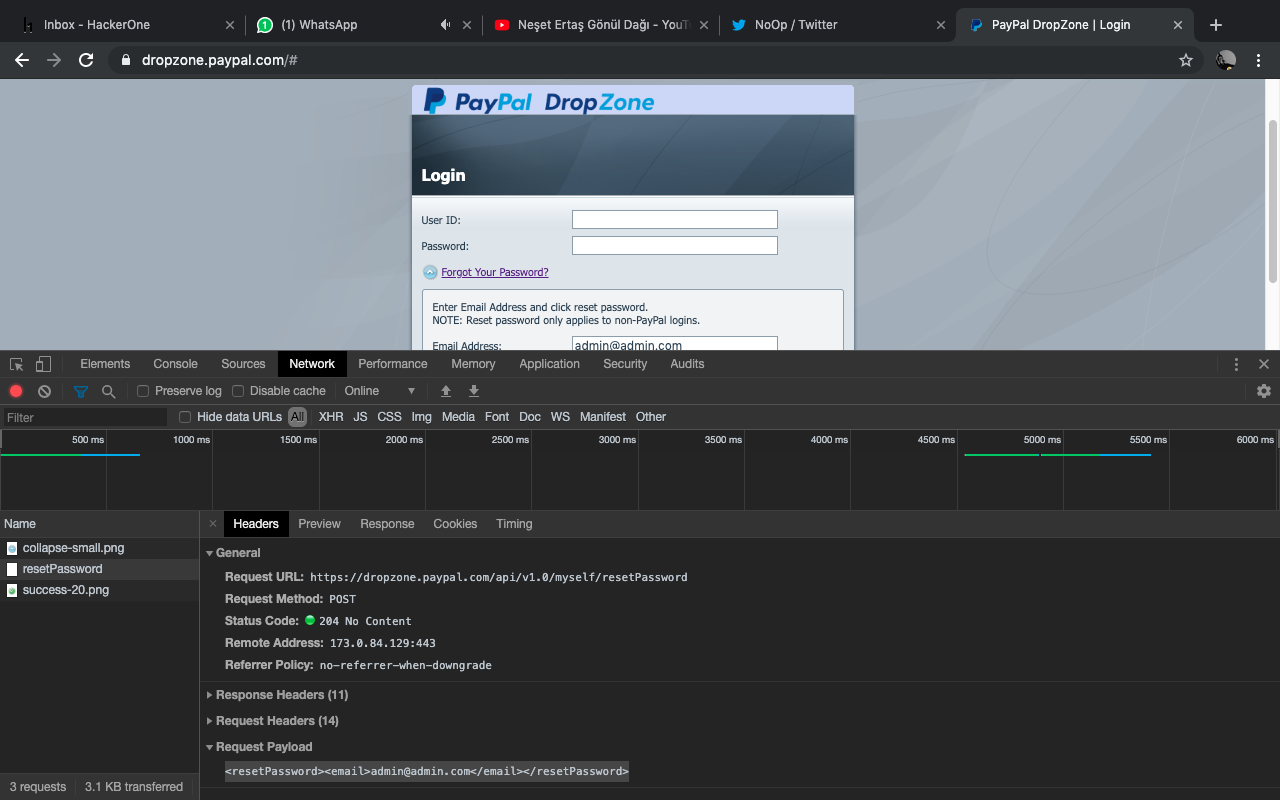

Subdomainlere bakarken bir subdomainde login forma denk geldim. Önce rastgele bir data yollayıp ne tepki vereceğine baktım.

Daha sonra adettendir diyerek tırnak atarak , payloadlar deneyerek burpte biraz datayı kurcaladım ve bir syntax hatası aldım.

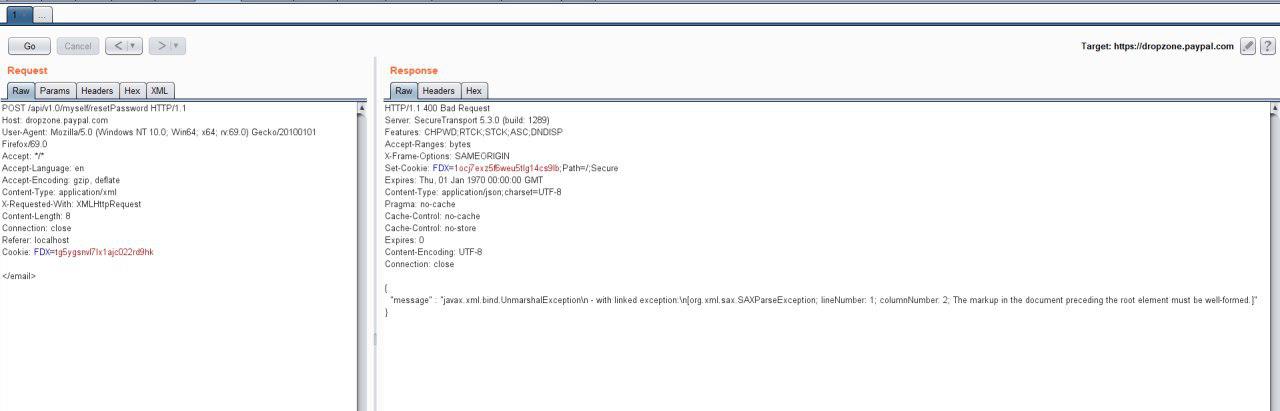

Hatayı buraya da bırakayım;

{ "message" : "javax.xml.bind.UnmarshalException\n - with linked exception:\n[org.xml.sax.SAXParseException; lineNumber: 1; columnNumber: 2; The markup in the document preceding the root element must be well-formed.]" }

Bişeyler döndüğü çok belliydi ama gece 2'de böyle kafa yoran şeylerle uğraşınca insanın beyni duruyor. Hatayı alıp googlede aratmak veya kullanılan scriptin exploitlerine bakmak aklıma gelmedi. Ertesi gün biraz daha kurcaladım fakat syntax hatasından ileri gidemedim. Az daha üstüne düşüp biraz daha kurcaladık ve XXE olduğunu tespit ettik.

Büyük uğraşlar sonucu win.ini dosyasını okumayı başardık. Daha sonra mevzu OOB ye gider mi diye test ederken yaklaşık yarım saat kadar paypalın makineyi yanlışlıkla kapattık (vallahi yanlışlıkla , payload deniyoduk).

Daha sonra payloadlarla sslerle birlikte paypala yolladım 3 kere ard arda daha fazla detay verin dediler. 3 kere detaylı yolladım duplicate olduğuna dair bir rapora eklediler hesabımı. Ardından tekrar detay istediler. Bug işlerine çok takılmadığımdan mı bilmiyorum fakat bana bu durum garip geldi. "madem duplicate detaylarını ilk mesajda yazdım direk o zaman duplicate atsaydınız ya. paramız yok desenize lan şer..." diye içimden kalayı bastım ve hackeroneyi kapattım.

Denediğimiz payloadların listesine de şu adresten ulaşabilirsiniz.

Zafiyetin bir kere istismarından sonra WAF devreye giriyormuş ve waf devreye girdiğinde requestin gittiği sayfa 400 döndüğü için exploit işlemi gerçekleşmiyordu. Bende bunu 40 yerden refere ederek paypala göstermeye çalıştım fakat nafile bir çaba oldu.

Uzun lafın kısası siz siz olun bir zafiyet bulduğunuzda video almayı kesinlikle unutmayın. Burdaki başlıca hata açığın ilk istismarı esnasında videoya alamamam oldu , daha sonrasında da lafla derdimi anlatamadım.

Benden bu kadar. Başka bir yazıda görüşmek üzere , hoşçakalın!